Änderung beim Default Outbound Access in Azure: Was Unternehmen jetzt wissen müssen

Azure Default Outbound Access wird ab dem 31. März 2026 für neu erstellte Virtual Networks in Microsoft Azure standardmässig deaktiviert. Diese Änderung betrifft alle neuen Azure-Umgebungen und hat weitreichende Auswirkungen auf Netzwerkarchitektur, Sicherheit und Kostenplanung. Was bisher automatisch funktionierte, muss künftig bewusst und explizit konfiguriert werden.

Hintergrund der Änderung beim Azure Default Outbound Access

Bereits im September 2023 wurde angekündigt, dass neue Virtual Networks künftig keinen automatischen Internet-Outbound-Zugriff mehr erhalten sollen. Aufgrund von Kundenfeedback hat Microsoft den Zeitplan angepasst. Die Änderung tritt nun per 31. März 2026 in Kraft.

Technische Auswirkungen im Alltag

Der Wegfall hat in der Praxis deutlich mehr Auswirkungen, als häufig angenommen wird. Viele virtuelle Maschinen benötigen einen Internetzugang nicht nur für Benutzerzugriffe, sondern auch für grundlegende Systemfunktionen. Dazu zählen unter anderem Betriebssystem- und Security-Updates, der Zugriff auf externe Paketquellen, Software-Lizenzprüfungen sowie Monitoring-, Backup- oder Security-Agenten.

Fehlt der explizit konfigurierte Outbound Access, können neu bereitgestellte virtuelle Maschinen nach dem Deployment keinen Internetzugang aufbauen. Dies führt häufig zu unerwarteten Fehlermeldungen, Verzögerungen bei Inbetriebnahmen oder zu kurzfristigen Workarounds, die später wieder korrigiert werden müssen. Besonders in automatisierten Bereitstellungen mit Infrastructure as Code kann der fehlende Azure Default Outbound Access zu inkonsistenten oder nicht funktionsfähigen Umgebungen führen.

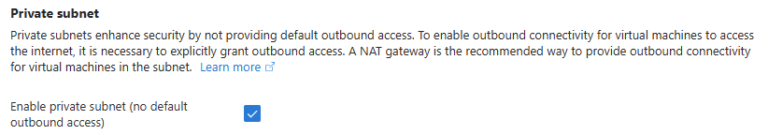

Neue Virtual Networks werden standardmässig mit privaten Subnetzen erstellt. Diese verfügen über keinen Default Outbound Access mehr ins Internet.

Das bedeutet:

Virtuelle Maschinen in neuen VNETs haben keinen Internetzugang

Outbound Traffic ist nur noch mit explizit konfigurierten Methoden möglich

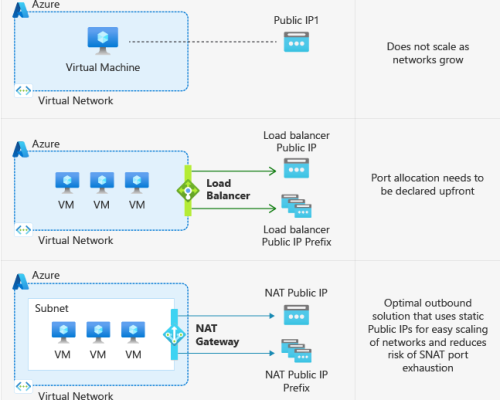

Zulässige Optionen für Outbound Connectivity sind unter anderem:

Azure NAT Gateway (empfohlener Standard)

Azure Load Balancer Outbound Rules

Public IP direkt an der VM (technisch möglich, aus Security-Sicht jedoch meist nicht empfohlen)

Wichtig: Was ist nicht betroffen?

Bestehende Virtual Networks bleiben unverändert

Neue VMs in bestehenden VNETs sind ebenfalls nicht betroffen

Azure Cloud Services (Extended Support) benötigen keine Anpassung

Falls erforderlich, können auch nach 2026 neue Subnetze ohne Private-Default erstellt werden. Microsoft empfiehlt jedoch klar den Wechsel zu expliziten Outbound-Methoden.

Warum Microsoft den Azure Default Outbound Access ablöst

Die Umstellung bringt mehrere Vorteile:

Stabile IP-Adressen: Keine Abhängigkeit mehr von sich ändernden, nicht zugeordneten Public IPs

Mehr Kontrolle und Sicherheit: Klar definierter Netzwerkpfad für ausgehenden Traffic

Nachvollziehbarkeit und Ownership: Der Outbound Traffic läuft über IP-Ressourcen, die dem Kunden gehören und sauber auditiert werden können

Gerade in regulierten Umgebungen oder bei erhöhten Security-Anforderungen ist dies ein entscheidender Vorteil.

Kostenimpact: Was bedeutet das finanziell?

Die Umstellung vom bisherigen Default Outbound Access auf explizite Outbound-Methoden hat nicht nur architektonische, sondern auch finanzielle Auswirkungen. Diese lassen sich jedoch gut abschätzen und sauber in die Kostenplanung integrieren.

Bisher

Automatischer Internet-Outbound-Zugriff ohne zusätzliche Kosten

Keine dedizierten Netzwerkressourcen für ausgehenden Traffic erforderlich

Geringer Planungsaufwand, jedoch wenig Transparenz und Kontrolle

Neu

Mit der Einführung privater Subnetze in neuen Virtual Networks entstehen zusätzliche Kosten, da der Internetzugang explizit bereitgestellt werden muss. Typische Szenarien sind:

Azure NAT Gateway

Fixe Kosten von ca. CHF 30–35 pro Monat

Zusätzlich volumenabhängige Kosten für ausgehenden Traffic

Ein NAT Gateway kann von mehreren Subnetzen und VMs gemeinsam genutzt werden, was die Kosten pro Workload deutlich reduziert

Azure Load Balancer Outbound Rules

Abhängig vom eingesetzten Load Balancer (Basic vs. Standard)

In der Praxis oft Teil einer bestehenden Architektur und daher kostenseitig überschaubar

Public IP direkt an der VM

Separate Kosten pro Public IP

Erhöhter administrativer und sicherheitstechnischer Aufwand

In professionellen Umgebungen in der Regel nicht die bevorzugte Variante

Einordnung der Mehrkosten

In den meisten realen Szenarien sind die zusätzlichen Kosten moderat und gut kalkulierbar. Insbesondere bei Nutzung eines zentralen NAT Gateways für mehrere Systeme fallen die Mehrkosten im Verhältnis zu den Gesamtbetriebskosten einer Azure-Umgebung kaum ins Gewicht. Gleichzeitig steigt die Transparenz über Netzwerkpfade und Kostenverursacher deutlich.

Empfehlung zum Azure Default Outbound Access aus der Praxis

Neue Azure-Projekte

Expliziten Outbound Access von Beginn an in der Architektur berücksichtigen

NAT Gateway als Standard einplanen

Kosten direkt im Projektbudget berücksichtigen und transparent ausweisen

Bestehende Umgebungen

Abhängigkeiten vom Default Outbound Access identifizieren

Schrittweise Migration auf explizite Outbound-Methoden vorbereiten

Fazit

Die Abschaffung des Default Outbound Access in Microsoft Azure ist ein logischer Schritt hin zu mehr Sicherheit, Transparenz und Kontrolle in Azure-Umgebungen. Gleichzeitig erfordert diese Änderung eine bewusste Netzwerk- und Kostenplanung, insbesondere bei neuen Projekten.

👉Die Vistasys AG unterstützt Unternehmen dabei, frühzeitig auf explizite Outbound-Modelle wie das Azure NAT Gateway zu setzen. Wer sich rechtzeitig vorbereitet, vermeidet spätere Überraschungen und stellt sicher, dass die Azure-Architektur auch langfristig sicher, stabil und kostentransparent betrieben werden kann.